[项目名称] 网络接入实施技术方案

| 文档版本 |

V1.0 |

| 编制部门 |

[您的部门,如:信息技术部] |

| 编制人 |

[您的姓名] |

| 审核人 |

[上级领导/技术专家姓名] |

| 批准人 |

[项目负责人/CTO姓名] |

| 发布日期 |

YYYY-MM-DD |

项目概述

1 项目背景

[描述当前网络状况、存在的问题、业务发展需求等,]

- 随着公司业务的快速扩张,现有网络架构已无法满足日益增长的数据流量和并发用户需求。

- 分支机构网络访问总部数据中心速度慢、不稳定,影响业务协同效率。

- 缺乏统一的网络准入控制和安全策略,存在内部网络安全隐患。

- 需要为即将上线的云服务、物联网设备等提供可靠、灵活的接入能力。

2 建设目标

[明确本次网络接入项目要达成的具体、可衡量的目标,]

- 性能目标: 实现核心区域万兆(10Gbps)接入,桌面千兆(1Gbps)接入,确保关键业务应用的低延迟和高吞吐。

- 可靠性目标: 核心层设备及链路实现冗余备份,网络可用性达到 99.99%。

- 安全目标: 建立从边界到终端的立体化安全防护体系,实现基于身份的准入控制,有效抵御内外部威胁。

- 可管理性目标: 部署统一的网络管理平台,实现对全网设备、流量、安全的集中监控、配置和运维。

- 可扩展性目标: 方案设计具备前瞻性,未来3-5年内可通过模块化扩展支持用户数和业务量的增长。

3 设计原则

- 标准化: 遵循国际和国内主流的网络标准(如IEEE 802.3, TCP/IP等),确保设备兼容性和互操作性。

- 先进性: 采用业界成熟、领先的技术和设备,保障网络在未来一段时间内的技术领先性。

- 可靠性: 关键设备和链路采用冗余设计,消除单点故障。

- 安全性: 遵循“深度防御”原则,在网络边界、核心、接入各层部署安全控制措施。

- 可扩展性: 采用模块化、分层架构设计,便于未来网络规模和功能的平滑扩展。

- 易管理性: 提供图形化、智能化的管理工具,降低运维复杂度,提升管理效率。

- 高性价比: 在满足需求和性能的前提下,优化设备选型和成本投入。

需求分析

1 业务需求分析

| 业务部门 |

关键业务应用 |

带宽需求 |

网络质量要求 |

安全要求 |

| 研发部 |

代码仓库、CI/CD、开发环境 |

高(1Gbps+) |

低延迟、低抖动 |

需隔离,访问控制严格 |

| 市场部 |

视频会议、CRM系统 |

中(100-500Mbps) |

稳定、流畅 |

与外部客户交互,需防火墙保护 |

| 财务部 |

ERP、网银、财务系统 |

中(100-500Mbps) |

高可靠性、数据加密 |

最高安全等级,需审计 |

| 行政部 |

办公OA、邮件、打印机 |

低(10-100Mbps) |

稳定 |

基本访问控制 |

2 技术需求分析

- 用户接入: 预计接入用户数

[500] 人,无线终端数 [800] 台。

- 有线接入: 桌面接入速率不低于

1Gbps,服务器/核心设备接入速率不低于 10Gbps。

- 无线接入: 支持 Wi-Fi 6 (802.11ax) 标准,满足高密度接入场景,实现无缝漫游。

- 广域网接入: 分支机构通过

[MPLS VPN / SD-WAN / 互联网+VPN] 方式接入总部。

- 互联网接入: 出口总带宽

[2Gbps],实现 [双ISP] 冗余。

- 网络安全: 需部署下一代防火墙、入侵防御系统、上网行为管理、终端准入控制。

- 网络管理: 需支持 SNMPv3、NetFlow/sFlow,并能通过图形化平台进行集中管理。

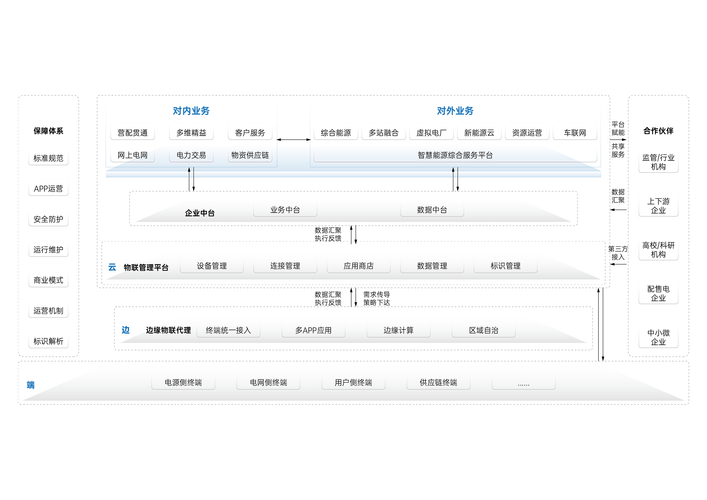

总体架构设计

1 网络拓扑结构

[此处应附一张清晰的网络拓扑图,如无法插入,请用文字描述,]

本方案采用经典的三层架构设计:核心层、汇聚层、接入层。

- 核心层: 网络骨干,负责高速数据交换,采用两台高性能核心交换机做双机热备,通过VRRP/HSRP等协议提供网关冗余,核心交换机之间通过

10G/25G 链路做堆叠或跨机箱集群。

- 汇聚层: 连接核心层与接入层,提供策略执行(如ACL、QoS)、路由聚合和流量汇聚,在每栋楼宇或每层部署汇聚交换机,采用双上行链路分别连接到两台核心交换机,实现链路冗余。

- 接入层: 直接连接终端用户设备(PC、AP、IP电话、打印机等),提供千兆到桌面,并支持PoE++供电以简化部署,接入交换机通过链路聚合连接到汇聚交换机,增加带宽和可靠性。

2 功能区域划分

- 办公区: 标准有线和无线接入。

- 数据中心/服务器区: 高密度、高带宽、高可靠接入,与办公网络逻辑隔离。

- 访客区: 独立VLAN,提供隔离的互联网访问,不访问内部网络。

- 物联网区: 为IoT设备(如摄像头、传感器)划分独立网段,实施严格访问控制。

- 运维管理区: 独立管理网络,用于设备管理和远程接入,提高安全性。

详细技术方案

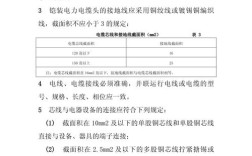

1 有线网络接入方案

- 技术选型: 全网采用

IEEE 802.3bz (2.5G/5G) 或 3an (10G) 标准,为未来升级预留空间。

- 设备选型:

- 核心交换机:

Cisco Catalyst 9500 / Huawei CloudEngine 16800,提供高背板带宽和转发性能。

- 汇聚交换机:

Cisco Catalyst 9300 / Huawei S6730-H,提供灵活的扩展能力和丰富的业务特性。

- 接入交换机:

Cisco Catalyst 9200 / Huawei S5735-L,提供千兆端口和PoE++功能。

- IP地址规划:

- 采用

x.x.x 私有地址段。

- 按VLAN和功能区域进行子网划分,

- 办公网:

1.0.0/22

- 服务器网:

1.4.0/23

- 访客网:

2.0.0/24

- 物联网:

3.0.0/24

- 使用DHCP动态分配地址,并保留静态IP用于服务器和打印机。

- VLAN规划: 每个子网对应一个VLAN,实现二层隔离。

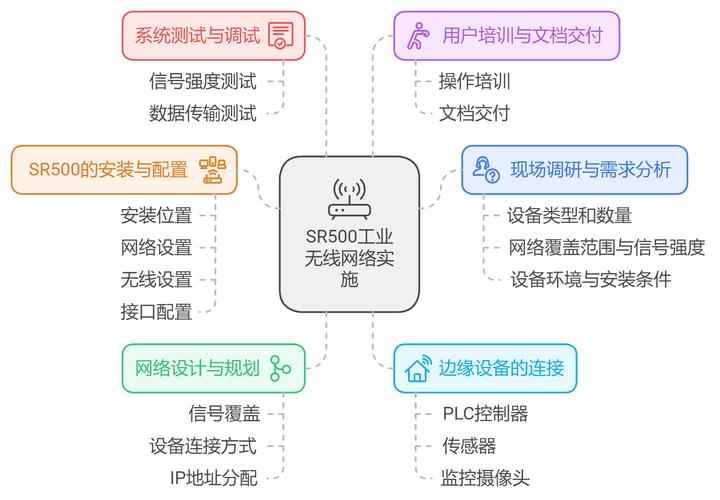

2 无线网络接入方案

- 技术选型: 采用

Wi-Fi 6 (802.11ax) 技术,支持 MU-MIMO 和 OFDMA,提升高并发场景下的性能。

- 设备选型:

- 无线控制器:

Cisco Catalyst 9800 / Huawei AirEngine 6761,集中管理所有AP。

- 无线接入点:

Cisco Catalyst 9124 / Huawei AirEngine 5761-11,部署于天花板或办公区,支持室内定位和蓝牙。

- 覆盖方案: 通过

AP-on-a-Stick 预规划工具进行仿真,确保信号无死角,信噪比大于 20dB。

- 安全认证:

- 员工网络: 采用

WPA3-Enterprise + 1X/RADIUS 认证,基于用户身份进行接入。

- 访客网络: 采用

Portal 认证(短信验证码/微信扫码),与员工网络隔离。

3 广域网/互联网接入方案

- 互联网出口:

- 部署两台下一代防火墙作为出口网关,分别接入不同ISP,实现链路冗余和负载均衡。

- 出口总带宽

[2Gbps],上下行对称。

- 广域网互联:

- 总部与分支: 采用

SD-WAN 解决方案,智能选择最优路径(MPLS/互联网),提升应用体验,降低成本。

- VPN接入: 为远程办公员工提供

IPSec VPN 或 SSL VPN 接入方式。

4 网络安全方案

- 边界安全: 下一代防火墙提供状态检测、应用识别、IPS/AV防护。

- 内网安全:

- 在核心交换机上部署

NetFlow/sFlow 流量分析,异常流量检测。

- 在汇聚层部署

1X 端口安全控制,未授权设备无法接入网络。

- 终端准入: 部署终端准入控制系统,检查终端合规性(杀毒、系统补丁),不合规设备被隔离或限制访问。

- 安全管理: 集中日志审计系统,收集所有安全设备和网络设备的日志,便于事件追溯和溯源。

实施与部署计划

1 项目阶段划分

| 阶段 |

主要任务 |

预计工期 |

负责人 |

| 第一阶段:准备与规划 |

方案确认、设备采购、到货检验、场地准备 |

2周 |

项目经理 |

| 第二阶段:核心层部署 |

核心交换机上架、配置、堆叠、测试 |

1周 |

网络工程师 |

| 第三阶段:汇聚与接入层部署 |

汇聚/接入交换机上架、布线、配置 |

2周 |

网络工程师 |

| 第四阶段:无线网络部署 |

AP安装、AC配置、射频调优 |

1周 |

无线工程师 |

| 第五阶段:安全系统部署 |

防火墙、IPS、准入系统配置与联调 |

1周 |

安全工程师 |

| 第六阶段:系统联调与测试 |

端到端连通性、性能、安全、冗余测试 |

1周 |

测试团队 |

| 第七阶段:用户培训与割接 |

编写操作手册、培训管理员、业务割接 |

1周 |

项目经理/网络工程师 |

| 第八阶段:项目验收与运维 |

文档交付、项目验收、转入运维支持 |

1周 |

项目经理 |

2 割接方案

- 业务影响评估: 割接安排在

[周末或节假日],提前通知所有业务部门。

- 数据备份: 割接前,对现有网络配置和数据进行完整备份。

- 回退计划: 准备详细的回退步骤,一旦新网络出现严重问题,可在

1-2 小时内恢复到旧网络。

- 割接步骤:

- 按计划关闭旧网络服务。

- 启用新网络核心设备。

- 逐区域开启汇聚和接入层。

- 开启无线网络。

- 开启安全策略和业务访问权限。

- 验证业务运行正常。

测试与验收标准

1 测试内容

- 连通性测试:

VLAN 间、网关、内外网、无线 连通性。

- 性能测试: 使用

iPerf 等工具测试核心交换机、汇聚交换机、无线AP的吞吐量和延迟。

- 冗余测试: 模拟核心/汇聚交换机、电源、链路故障,验证切换时间是否在

<1秒。

- 安全测试: 模拟常见攻击(如DDoS、端口扫描),验证安全设备防护效果。

- 用户体验测试: 在不同位置测试Wi-Fi信号强度和漫游体验。

2 验收标准

- 所有

[500] 个信息点 [100%] 测试通过。

- 核心交换机吞吐量达到

线速,延迟 <10μs。

- 有线单用户带宽

≥1Gbps,无线单用户带宽 ≥100Mbps (在信号良好区域)。

- 冗余链路/设备切换时间

<1秒。

- 安全策略

100% 生效,无绕过风险。

- 提交完整的网络拓扑图、IP地址规划、设备配置清单、运维手册。

运维与管理方案

1 网络监控

- 部署

Zabbix / Nagios / SolarWinds 等网络监控平台,实时监控设备CPU、内存、端口流量、链路状态。

- 设置关键告警阈值,通过邮件、短信等方式通知运维人员。

2 日志管理

- 部署

ELK Stack (Elasticsearch, Logstash, Kibana) 或商业日志分析系统,集中收集和存储所有网络设备、安全系统的日志。

- 建立日志查询和分析机制,用于故障排查和安全审计。

3 备份与恢复

- 制定配置备份策略,每日自动备份所有网络设备配置。

- 定期进行灾难恢复演练,确保在设备故障时能快速恢复业务。

4 文档管理

- 建立网络知识库,存放所有网络文档,包括拓扑图、配置、操作手册、应急预案等,并保持更新。

风险评估与应对措施

| 风险类别 |

风险描述 |

可能性 |

影响程度 |

应对措施 |

| 技术风险 |

新设备兼容性问题 |

中 |

高 |

在采购前进行POC测试,选择主流、兼容性好的品牌。 |

| 实施风险 |

割接过程中业务中断时间超预期 |

低 |

高 |

制定详细割接计划和回退方案,在非工作时间进行。 |

| 进度风险 |

设备到货延迟 |

中 |

中 |

提前与供应商确认交期,准备备用供应商方案。 |

| 安全风险 |

新网络部署初期存在未知漏洞 |

中 |

高 |

进行全面的安全评估和渗透测试,及时打补丁。 |

预算概算

| 序号 |

项目名称 |

规格型号 |

数量 |

单价(元) |

总价(元) |

备注 |

| 1 |

核心交换机 |

[型号] |

2 |

|

|

|

| 2 |

汇聚交换机 |

[型号] |

[数量] |

|

|

|

| 3 |

接入交换机 |

[型号] |

[数量] |

|

|

|

| 4 |

无线控制器 |

[型号] |

1 |

|

|

|

| 5 |

无线AP |

[型号] |

[数量] |

|

|

|

| 6 |

下一代防火墙 |

[型号] |

2 |

|

|

|

| 7 |

IPS/其他安全设备 |

[型号] |

[数量] |

|

|

|

| 8 |

网络管理软件 |

[授权] |

[数量] |

|

|

|

| 9 |

光模块/线缆等辅材 |

|

|

|

|

|

| 10 |

实施服务费 |

|

1 |

|

|

|

| 总计 |

|

|

|

|

[总价] |

|

附录

- 附录A:网络拓扑图

- 附录B:IP地址及VLAN规划表

- 附录C:设备配置清单

- 附录D:相关技术标准和规范