FPGA逻辑锁定技术是一种关键的设计安全与知识产权保护机制,旨在通过物理或逻辑手段将设计逻辑“锁定”在FPGA芯片的特定区域,防止未经授权的访问、复制或篡改,随着FPGA在通信、国防、工业控制等高安全性领域的广泛应用,逻辑锁定技术的重要性日益凸显,其核心目标是在保障设计功能完整性的同时,提升对逆向工程和恶意攻击的抵御能力。

逻辑锁定技术的原理与实现方式

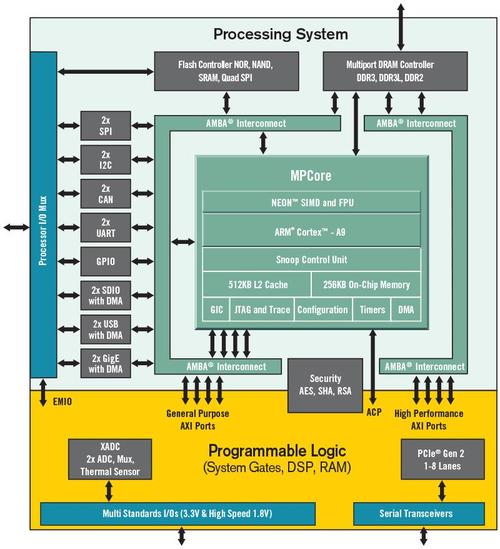

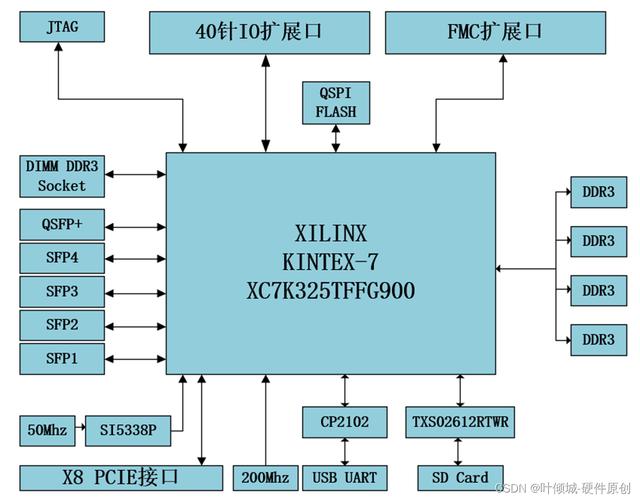

逻辑锁定技术的实现依赖于FPGA的架构特性,主要包括基于物理锁定和基于逻辑锁定两大类,物理锁定通常利用FPGA制造过程中的物理不可克隆功能(PUF),通过芯片制造过程中产生的微小、唯一的物理差异生成密钥,将密钥与设计逻辑绑定,Xilinx的FPGA部分型号集成了eFuse技术,可通过熔断特定熔丝来存储加密密钥,而Altera(Intel)则采用类似的技术实现设备唯一标识,物理锁定的优势在于密钥与芯片硬件强绑定,难以被提取或破解,但缺点是灵活性较低,一旦密钥丢失或损坏,整个设计可能无法使用。

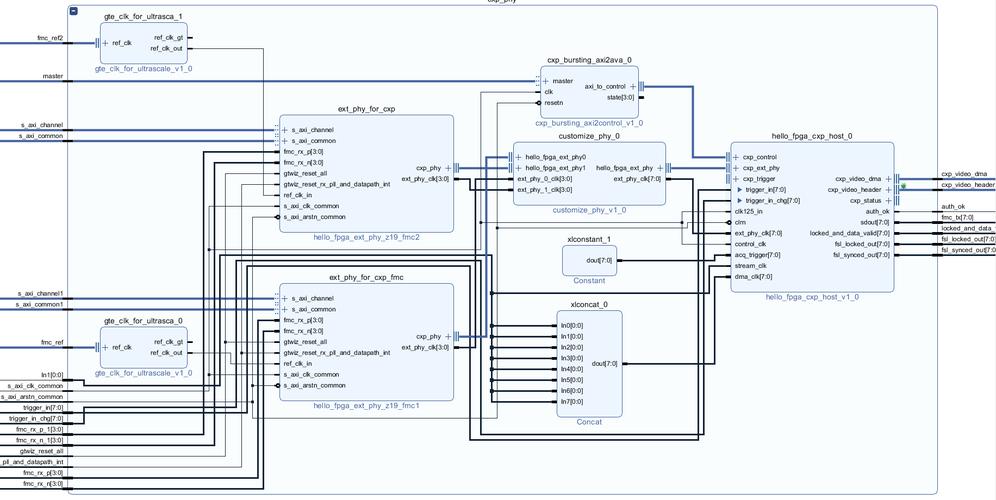

逻辑锁定则更侧重于设计层面的保护,通过在逻辑设计中插入可配置的“锁”模块,仅当输入正确的密钥时,这些模块才会释放正确的信号路径,使设计正常工作,常见的逻辑锁定技术包括基于混淆电路的方法、基于密钥控制的门级锁定以及基于状态机的访问控制等,在设计中插入一个由密钥控制的 multiplexer(多路选择器),只有当密钥正确时,多路选择器才会选择正确的数据路径,否则输出错误或随机数据,基于部分可重构技术的锁定方法也较为流行,即通过动态重构FPGA的部分区域,在未授权状态下锁定关键功能模块的配置权限。

逻辑锁定技术的关键挑战

尽管逻辑锁定技术能有效提升设计安全性,但仍面临多重挑战,首先是安全性问题,传统逻辑锁定方法易受到旁路攻击(如功耗分析、电磁分析)和SAT求解器等自动化破解工具的威胁,攻击者通过分析芯片在不同密钥输入下的功耗差异,或利用布尔满足问题求解工具逆向推导密钥,可能绕过锁定机制,其次是性能与面积开销,逻辑锁定模块的插入会增加设计的延迟、资源占用和功耗,尤其是在高频或资源受限的FPGA应用中,这种开销可能成为设计的瓶颈,密钥管理也是一个难题,如何安全地生成、存储和分发密钥,同时防止密钥在传输过程中被截获或篡改,需要结合硬件安全模块(HSM)或安全通信协议来实现。

主流逻辑锁定技术分类与比较

为了更清晰地展示不同逻辑锁定技术的特点,以下从安全性、灵活性、开销和适用场景四个维度进行对比分析:

| 技术类型 | 安全性 | 灵活性 | 开销(面积/延迟) | 适用场景 |

|---|---|---|---|---|

| 物理PUF锁定 | 高(硬件绑定) | 低(密钥不可更改) | 中等(需额外PUF电路) | 高安全性军事、金融设备 |

| 混淆电路锁定 | 中(易受SAT攻击) | 高(可动态调整混淆策略) | 高(逻辑结构复杂) | 通信算法、加密模块 |

| 密钥控制门锁定 | 中(依赖密钥强度) | 中(需设计锁定模块) | 中等(插入多路选择器) | 通用IP保护 |

| 部分可重构锁定 | 高(动态重构增强安全性) | 高(支持实时锁定/解锁) | 高(需重构控制器) | 需要动态更新的工业系统 |

逻辑锁定技术的优化与发展趋势

针对现有技术的不足,研究者们提出了多种优化方案,结合机器学习算法提升密钥生成和验证的安全性,通过训练神经网络模型识别非法密钥输入,增强对自动化攻击的抵御能力,多层锁定策略也逐渐成为趋势,即在设计的关键路径上叠加多种锁定机制,如物理PUF与逻辑混淆相结合,形成“纵深防御”体系,在标准化方面,IEEE等组织正推动逻辑锁定技术的规范制定,以统一安全评估方法和性能指标,促进技术的产业化应用。

随着量子计算和AI攻击技术的发展,逻辑锁定技术将面临更严峻的挑战,同时也将推动新型安全机制的研究,基于量子加密原理的密钥分发技术,或利用FPGA内部的AI加速模块实现实时安全监控,都可能成为下一代逻辑锁定技术的方向,将逻辑锁定技术与供应链安全结合,确保从设计到制造的全流程安全,也是行业的重要探索方向。

相关问答FAQs

Q1: 逻辑锁定技术是否会增加FPGA设计的开发难度?

A1: 是的,逻辑锁定技术的引入会增加设计的复杂性,开发者需要额外考虑密钥生成模块的集成、锁定逻辑的插入位置以及安全性能的验证,同时需平衡安全性与资源开销,在插入多路选择器锁定时,需确保其对关键路径时序的影响最小化,随着EDA工具对安全设计的支持增强(如Xilinx Vivado中的安全IP核),开发难度正在逐步降低。

Q2: 如何评估FPGA逻辑锁定技术的安全性?

A2: 逻辑锁定技术的安全性需通过多维度评估,包括抗攻击能力(如是否抵御SAT求解器、旁路攻击)、密钥熵(密钥空间的随机性和长度)、以及锁定机制的冗余性,行业标准如NIST SP 800-90B提供了PUF的安全评估框架,而实际测试中通常结合仿真和物理攻击实验,例如使用故障注入攻击或功耗分析工具验证锁定模块的鲁棒性,第三方安全认证(如Common Criteria)也是评估安全性的重要参考。