RFID接入安全技术是保障无线射频识别系统安全运行的核心,随着RFID技术在物流、医疗、交通等领域的广泛应用,其接入环节的安全风险日益凸显,包括信息泄露、身份伪造、中间人攻击等问题,为应对这些挑战,需从物理层、数据层、网络层和管理层构建多层次、立体化的安全防护体系。

在物理层安全方面,主要技术手段包括信号屏蔽与干扰、设备认证和物理防护,信号屏蔽可通过法拉第笼或金属屏蔽材料阻止未授权读写器与标签的通信,防止信号被截获;主动干扰技术则通过发射特定频率的噪声信号,破坏恶意读取的稳定性,设备认证方面,采用可信平台模块(TPM)或硬件安全模块(HSM)对读写器和标签进行身份绑定,确保只有合法设备才能接入系统,物理防护则是对标签和读写器进行封装设计,防止物理拆卸或克隆,例如嵌入防拆电路的标签在非法拆卸时会自动销毁数据。

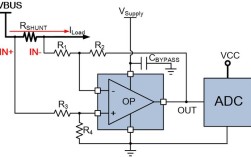

数据层安全是RFID接入防护的关键,重点在于数据加密与访问控制,加密技术需兼顾轻量化和安全性,针对标签资源受限的特点,可采用轻量级加密算法如PRESENT、AES-128等,对标签与读写器之间的通信数据进行端到端加密,访问控制机制则通过动态密钥管理和身份认证协议实现,例如基于Hash的挑战-响应协议(如Hash-Lock),读写器向标签发送随机挑战值,标签返回密钥哈希值进行验证;或采用基于椭圆曲线加密(ECC)的强认证协议,提升抗攻击能力,数据完整性校验机制(如CRC校验或数字签名)可防止数据在传输过程中被篡改。

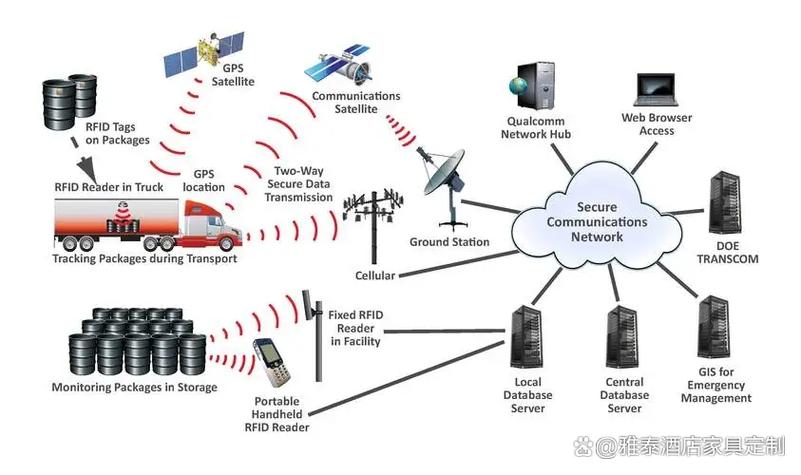

网络层安全聚焦于RFID系统与后端网络之间的数据传输保护,传统网络安全技术如VPN、TLS/SSL协议可用于加密读写器与服务器之间的通信,防止数据在公网传输时被窃听,防火墙和入侵检测系统(IDS)能实时监测异常接入行为,例如伪造读写器的大量数据请求或异常数据流量,并自动阻断威胁,针对RFID特有的重放攻击,可采用时间戳机制或序列号同步,确保每次通信的唯一性,避免攻击者截获并重放合法通信数据。

管理层安全是技术防护的补充,通过制定严格的安全策略和操作规范降低人为风险,设备生命周期管理需明确读写器和标签的部署、使用、报废流程,定期进行安全审计和漏洞扫描,人员安全培训则要求操作人员掌握基本的安全操作规范,如定期更换密钥、及时更新系统补丁等,建立安全事件响应机制,明确数据泄露或设备被盗等突发情况的处置流程,确保安全事件得到及时控制和溯源。

为提升RFID接入安全技术的实际效果,需根据应用场景灵活选择防护方案,在物流领域,可采用低成本标签配合轻量级加密算法,平衡安全与成本;在金融支付领域,则需采用高强度加密和双向认证,保障交易安全,结合人工智能技术,通过机器学习分析异常行为模式,实现动态威胁检测,进一步提升系统的自适应防护能力。

相关问答FAQs

Q1: RFID标签资源受限,如何实现高效加密?

A1: 针对标签计算和存储能力有限的问题,可采用轻量级加密算法(如PRESENT、Speck),其密钥长度和计算复杂度较低,适合标签硬件实现,引入对称加密与非对称加密的混合模式,如用非对称算法完成读写器与标签的初始密钥协商,后续通信采用对称加密(如AES)提升效率,通过分组加密和密钥派生技术,减少单个标签的存储负担,实现“一次一密”的安全通信。

Q2: 如何防范RFID系统中的中间人攻击?

A2: 防范中间人攻击需建立双向认证机制,采用基于椭圆曲线加密(ECC)的相互认证协议,读写器和标签分别持有私钥,通过交换数字证书验证对方身份;或使用动态挑战-响应机制,每次通信生成随机数并附加时间戳,防止攻击者截获并重用通信数据,结合物理层防护(如信号屏蔽)和网络层加密(如TLS),确保通信链路的端到端安全,降低中间人攻击的成功概率。