家庭网络环境中,随着智能设备的普及,不同成员、不同设备间的网络需求日益复杂,安全与隐私保护也成为不可忽视的问题,家庭VLAN隔离技术作为一种有效的网络管理手段,能够通过逻辑划分实现设备间的隔离,提升网络安全性与管理灵活性,以下将从技术原理、实现方式、应用场景及配置要点等方面详细阐述家庭VLAN隔离技术。

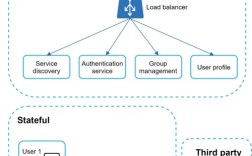

家庭VLAN(Virtual Local Area Network,虚拟局域网)隔离技术的核心在于,通过在物理网络基础上构建逻辑独立的虚拟网络,使不同VLAN内的设备在二层网络层面相互隔离,无法直接通信,这一技术依赖于支持VLAN功能的网络设备,如VLAN capable路由器、交换机等,通过在数据帧中添加VLAN标签(Tag)来区分不同VLAN的流量,对于不支持VLAN标签的终端设备(如传统电脑、手机等),则通过端口划分(Access端口)将其划分至指定VLAN,设备发送的untagged流量会被打上默认VLAN标签;而对于支持VLAN标签的设备(如支持802.1Q标准的智能电视、NAS等),可通过Trunk端口传输多VLAN流量,实现设备同时接入多个VLAN或跨VLAN通信。

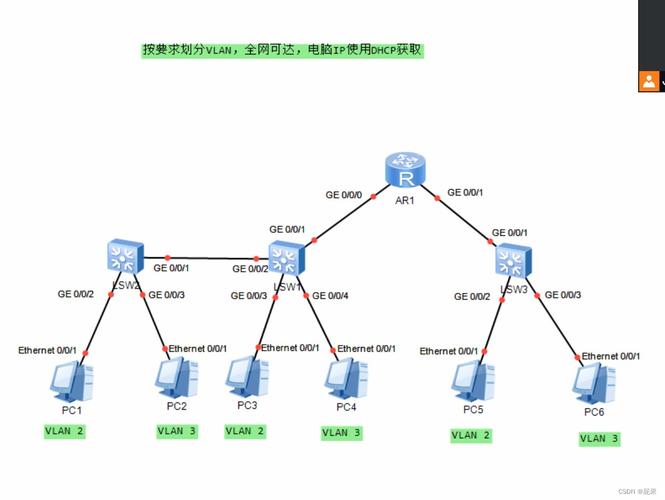

在家庭网络中,VLAN隔离技术的实现方式主要有以下几种:一是基于端口的静态VLAN划分,这是最常用的方式,管理员手动将交换机的物理端口与特定VLAN绑定,连接到该端口的设备自动归属对应VLAN,可将家庭网络划分为“访客VLAN”“成人设备VLAN”“儿童设备VLAN”和“IoT设备VLAN”,分别对应不同功能区域或用户群体,二是基于MAC地址的动态VLAN划分,通过设备MAC地址与VLAN的映射关系,实现设备接入时自动分配至对应VLAN,适用于设备移动频繁的场景,但需要网络设备具备MAC地址学习与管理功能,三是基于协议的VLAN划分,根据网络层协议(如IP、IPX等)或应用层类型划分VLAN,家庭场景中较少使用,多见于企业级复杂网络。

家庭VLAN隔离技术的应用场景广泛,且能有效解决多项实际问题,访客网络隔离是最典型的应用,当家庭访客需要连接Wi-Fi时,可将其接入独立的“访客VLAN”,该VLAN仅能访问互联网,无法访问家庭内网设备(如电脑、NAS、打印机等),既满足访客需求,又避免内网敏感信息泄露或设备被攻击的风险,儿童设备与成人设备的隔离可保障家庭网络使用安全,儿童使用的平板、智能音箱等设备可能存在安装恶意应用或误访不良网站的风险,通过将其划分至“儿童VLAN”,可限制其访问权限(如禁止访问支付网站、仅允许访问教育类资源),同时防止儿童设备感染病毒后蔓延至成人工作设备,IoT设备的隔离尤为重要,智能摄像头、智能门锁、传感器等IoT设备往往安全防护能力较弱,易成为黑客入侵的突破口,通过设置“IoT设备VLAN”,将其与核心内网设备隔离,可降低IoT设备被攻陷后对家庭整体网络造成的影响,对于家庭办公场景,可将工作设备划分至“办公VLAN”,通过VLAN间路由策略实现工作设备与个人设备的隔离,同时允许办公设备安全访问公司内网资源,提升工作效率与数据安全性。

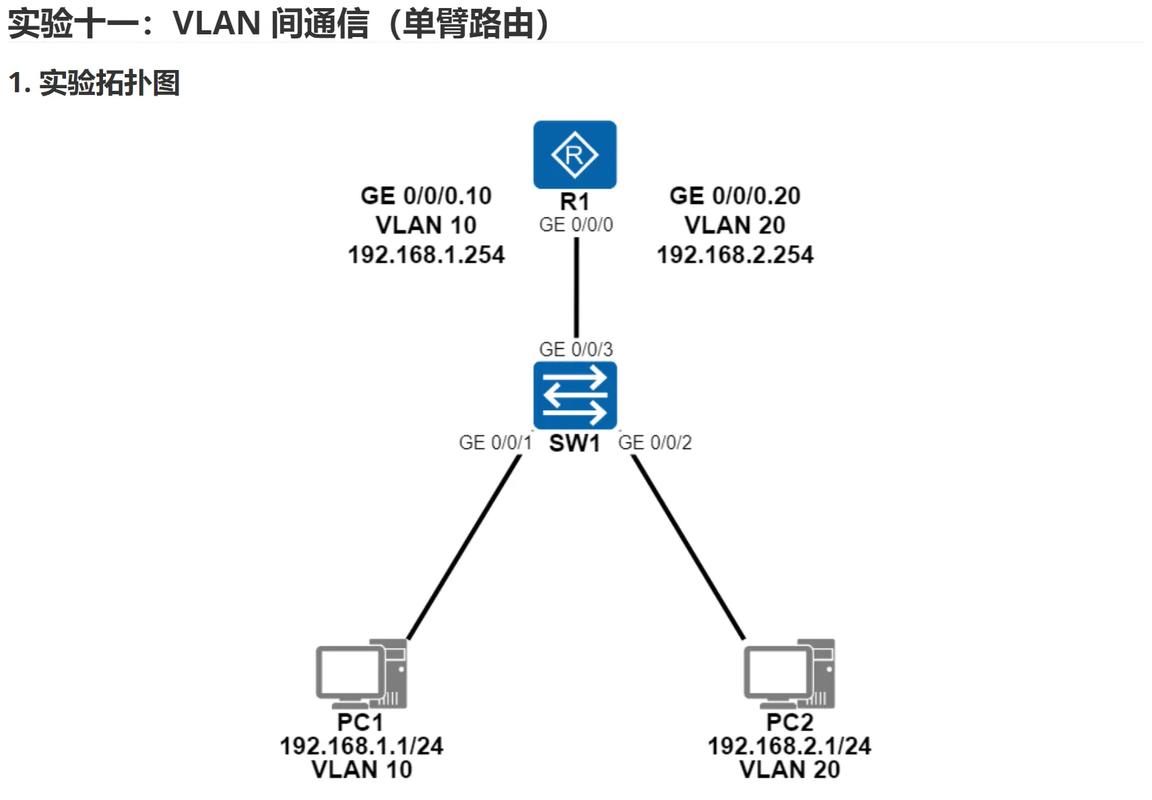

在配置家庭VLAN隔离时,需注意以下关键要点,一是网络设备的选择,家庭级路由器或交换机需支持VLAN功能,部分中高端无线路由器(如支持Mesh组网的设备)已内置VLAN配置界面,可通过Web管理页面进行操作;若现有设备不支持VLAN,可考虑购买支持VLAN的小型交换机(如5口或8口千兆交换机)与主路由配合使用,二是VLAN规划需合理,建议根据设备类型、用户角色及安全需求划分VLAN,VLAN ID可使用1-4094范围内的数字(通常1为默认VLAN,建议避开),VLAN 10为管理VLAN(连接路由器、交换机等管理设备),VLAN 20为成人设备VLAN,VLAN 30为儿童设备VLAN,VLAN 40为IoT设备VLAN,VLAN 50为访客VLAN,三是IP地址与路由配置,每个VLAN需分配独立的子网网段,VLAN 20使用192.168.20.0/24,VLAN 30使用192.168.30.0/24,通过路由器的子接口(SVI)或VLAN接口实现VLAN间三层路由,若需隔离VLAN间通信(如访客VLAN无法访问其他VLAN),可在路由器上设置访问控制列表(ACL)进行流量控制,四是无线网络的VLAN划分,若使用支持SSID与VLAN绑定的无线路由器或AP,可为不同VLAN设置独立的SSID(如“Home-Guest”“Home-Adult”“Home-Child”),用户连接不同SSID时自动归属对应VLAN;若设备不支持多SSID,可通过有线方式连接支持VLAN的交换机,再由交换机划分至不同VLAN,五是安全策略的补充,VLAN隔离虽能实现二层隔离,但仍需配合防火墙、密码加密、设备固件更新等安全措施,例如在IoT设备VLAN上禁止出站连接特定端口,限制设备对外发起的非必要请求。

以下为家庭VLAN隔离的典型配置场景示例(以支持VLAN的路由器+交换机为例):

| 设备类型 | VLAN ID | 子网网段 | 端口类型 | 访问权限 |

|---|---|---|---|---|

| 路由器管理接口 | 10 | 168.10.0/24 | Trunk | 允许所有VLAN流量 |

| 成人电脑/手机 | 20 | 168.20.0/24 | Access | 访问互联网、内网打印机、NAS |

| 儿童平板 | 30 | 168.30.0/24 | Access | 访问互联网、教育类网站 |

| 智能摄像头/IoT | 40 | 168.40.0/24 | Access | 仅访问互联网,禁止访问内网 |

| 访客设备 | 50 | 168.50.0/24 | Access | 仅访问互联网 |

配置步骤大致如下:1. 登录路由器管理界面,创建VLAN接口(如VLAN 20对应接口20),配置IP地址作为该VLAN的网关;2. 在交换机上将连接路由器的端口设置为Trunk模式,允许所有VLAN通过;3. 将连接成人设备的交换机端口设置为Access模式,并划归VLAN 20;同理配置其他VLAN的端口;4. 若需无线VLAN,在路由器中设置多SSID,并将SSID与VLAN绑定,配置对应的认证方式与密码;5. 通过路由器的ACL功能,禁止VLAN 40、VLAN 50访问VLAN 20、VLAN 30的内网资源,允许所有VLAN访问互联网。

需要注意的是,家庭VLAN隔离对网络设备性能有一定要求,若划分过多VLAN或设备数量庞大,可能影响交换机的转发效率;部分智能设备(如某些智能电视、游戏机)可能不支持VLAN标签,需通过端口划分或连接至支持VLAN的路由器LAN口实现隔离,对于技术能力有限的家庭用户,可优先选择支持“访客网络”功能的路由器,或咨询网络服务提供商获取技术支持。

相关问答FAQs:

Q1:家庭使用VLAN隔离是否需要专业网络知识?如何简化配置? A:家庭VLAN隔离的基础配置(如端口划分、SSID绑定)可通过支持VLAN的路由器Web界面完成,部分设备提供“一键设置访客网络”等简化功能,无需专业命令行知识,用户可参考设备说明书或厂商教程,先从简单的“访客VLAN”入手,逐步扩展至其他VLAN划分,若设备不支持VLAN,也可使用第三方固件(如OpenWrt)实现,但需一定技术基础,建议普通用户选择支持VLAN的成品设备。

Q2:VLAN隔离后,不同VLAN内的设备如何实现必要的数据共享(如访问NAS)? A:若需允许特定VLAN的设备访问共享资源(如成人设备VLAN访问NAS),可在路由器上配置ACL规则,允许目标VLAN的流量访问NAS所在的VLAN,将NAS连接至VLAN 20,在路由器中设置规则:“允许VLAN 30的设备访问VLAN 20的TCP 445端口(SMB共享)”,同时禁止其他未授权访问,对于需要跨VLAN打印的场景,可将打印机连接至支持VLAN的路由器LAN口,并配置打印机服务端口在对应VLAN中开放,或通过端口映射实现特定VLAN设备的访问权限。