VLAN(Virtual Local Area Network,虚拟局域网)是一种将物理局域网在逻辑上划分为多个独立广播域的网络技术,通过在数据链路层(第二层)对设备进行逻辑分组,实现网络流量的隔离与精细化管理,自1990年代由IEEE 802.1Q标准提出以来,VLAN已成为现代企业网络架构的核心技术,有效解决了传统局域网广播风暴、安全性不足、管理复杂等问题,以下从技术原理、实现方式、优势、应用场景及配置要点等方面对VLAN技术进行详细解析。

VLAN的核心技术原理

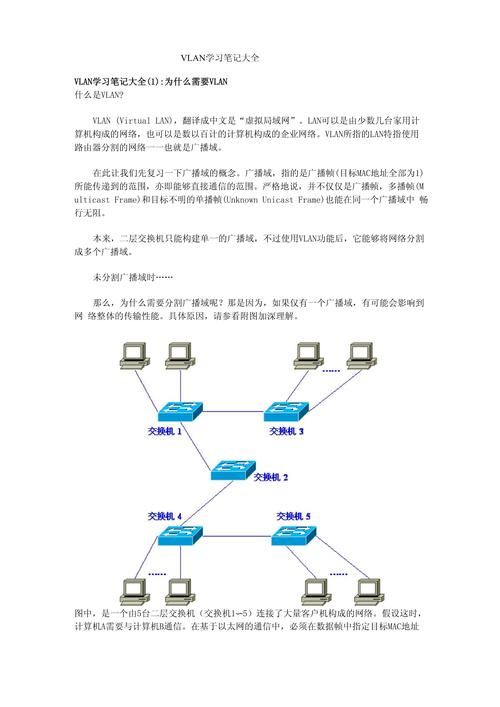

VLAN的本质是通过在以太网帧中添加VLAN标签(Tag),标识数据帧所属的虚拟局域网,从而实现跨物理设备的逻辑隔离,传统以太网中,所有设备处于同一广播域,广播帧会被泛洪至所有端口,而VLAN技术通过将一个物理LAN划分为多个VLAN,每个VLAN相当于一个独立的逻辑子网,广播流量仅在同一VLAN内传播,从根本上控制了广播范围。

VLAN标签遵循IEEE 802.1Q标准,其位于以太网帧的源MAC地址和类型/长度字段之间,包含4字节的VLAN标识符(VID),VID的范围为1-4094,其中VID=1通常为默认VLAN,VID=4095保留,而VID=0则用于标记优先级帧,当支持VLAN的交换机收到未标记的帧时,会将其分配至默认VLAN(PVID端口);若收到已标记的帧,则根据VID决定转发至哪些目标端口。

VLAN的实现方式

基于端口的静态VLAN

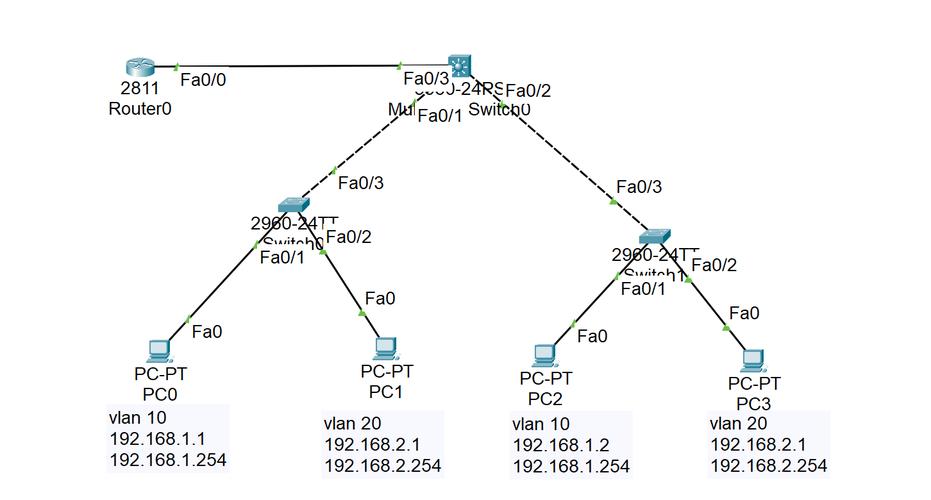

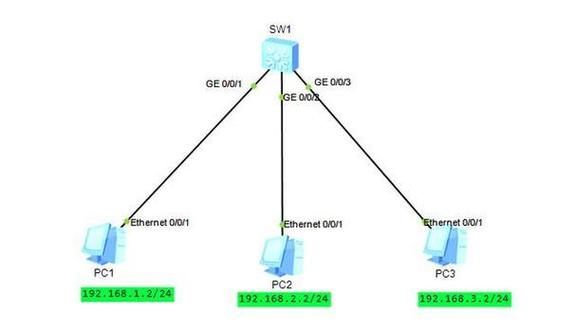

最常用的VLAN划分方式,由管理员手动将交换机端口分配至特定VLAN,将端口1-10划分为VLAN 10(财务部门),端口11-20划分为VLAN 20(技术部门),连接同一VLAN的设备可直接通信,跨VLAN通信需通过三层设备(如路由器或三层交换机)进行路由。

优点:配置简单直观,易于管理和故障排查;

缺点:设备移动时需重新配置端口,灵活性较差。

基于MAC地址的动态VLAN

根据设备的MAC地址动态分配VLAN,需配合VLAN管理策略服务器(VMPS)实现,交换机通过查询VMPS数据库,将MAC地址与预设VLAN绑定,设备接入时自动获得相应VLAN配置。

优点:设备移动后无需重新配置,适合移动办公场景;

缺点:MAC地址需提前录入数据库,管理复杂度较高,且MAC地址可被伪造,存在安全风险。

基于协议的VLAN

根据网络层协议类型(如IP、IPX、AppleTalk)划分VLAN,同一协议的流量被划分至同一VLAN,IP流量划入VLAN 10,IPX流量划入VLAN 20。

优点:适用于多协议共存环境;

缺点:现代网络以IP协议为主,实际应用场景较少。

基于子网的VLAN

根据设备的IP子网划分VLAN,交换机通过解析IP地址确定所属VLAN,192.168.1.0/24划入VLAN 10,192.168.2.0/24划入VLAN 20。

优点:与IP网络结构天然契合,无需额外配置MAC地址;

缺点:IP子网调整时需重新规划VLAN,灵活性受限。

VLAN的核心优势

控制广播风暴

传统局域网中,广播帧会泛洪至所有设备,当网络规模扩大时,广播流量可能导致网络拥塞,VLAN将广播域限制在VLAN内部,例如一个拥有1000台设备的物理网络划分为10个VLAN后,每个VLAN的广播流量仅占原来的1/10,显著提升了网络性能。

提升网络安全性

通过VLAN隔离不同部门或敏感业务区域,防止非授权访问,将财务部门(VLAN 10)与技术部门(VLAN 20)隔离,技术部门的设备无法直接访问财务系统,即使物理上连接在同一交换机,也需通过路由器进行受控访问,有效降低了数据泄露风险。

简化网络管理与扩展

VLAN逻辑上划分了网络结构,无需改变物理布线即可实现部门调整或网络扩展,新增一个销售部门时,只需在交换机上创建新的VLAN并分配端口,无需重新布线,降低了运维成本。

优化网络资源利用

通过VLAN实现流量隔离,关键业务(如视频会议、ERP系统)可划分至独立VLAN,保障带宽资源;普通办公流量(如网页浏览、文件下载)则限制在对应VLAN,避免相互干扰,提升了网络资源分配的合理性。

VLAN的典型应用场景

企业部门隔离

大型企业中,不同部门(如财务、人事、技术)的业务数据敏感度不同,通过VLAN实现部门间隔离,既满足数据安全需求,又简化了访问控制策略的配置。

数据中心网络优化

数据中心服务器数量庞大,通过VLAN划分Web服务器集群(VLAN 10)、数据库服务器集群(VLAN 20)、存储网络(VLAN 30),隔离不同业务流量,防止广播风暴,并通过三层交换机实现服务器间的高效路由。

校园网与园区网

校园网中,学生宿舍、教学楼、图书馆等区域可通过VLAN划分,限制跨区域访问(如宿舍区无法访问教务系统),同时便于实施网络计费和流量控制。

Wi-Fi网络隔离

企业Wi-Fi网络通常划分多个SSID(服务集标识),每个SSID对应不同VLAN。“员工Wi-Fi”对应VLAN 10(可访问内部资源),“访客Wi-Fi”对应VLAN 20(仅能访问互联网),访客设备无法访问内部网络,提升了安全性。

VLAN的配置与跨VLAN通信

交换机VLAN配置示例(以Cisco IOS为例)

// 创建VLAN Switch(config)# vlan 10 Switch(config-vlan)# name Finance Switch(config-vlan)# exit Switch(config)# vlan 20 Switch(config-vlan)# name Technology Switch(config-vlan)# exit // 将端口分配至VLAN Switch(config)# interface fastethernet 0/1 Switch(config-if)# switchport mode access Switch(config-if)# switchport access vlan 10 Switch(config-if)# exit // 配置Trunk端口(连接其他交换机) Switch(config)# interface gigabitethernet 0/1 Switch(config-if)# switchport mode trunk Switch(config-if)# switchport trunk allowed vlan 10,20

跨VLAN通信实现

VLAN隔离了二层网络,跨VLAN通信需借助三层设备,常见方式包括:

- 单臂路由:路由器通过子接口连接交换机的Trunk端口,每个子接口对应一个VLAN的网关,

Router(config)# interface fastethernet 0/0.10 Router(config-subif)# encapsulation dot1q 10 Router(config-subif)# ip address 192.168.10.1 255.255.255.0 Router(config-subif)# exit Router(config)# interface fastethernet 0/0.20 Router(config-subif)# encapsulation dot1q 20 Router(config-subif)# ip address 192.168.20.1 255.255.255.0

- 三层交换机:现代交换机支持路由功能,直接配置VIF接口(虚拟接口)作为网关,性能更高,延迟更低。

VLAN的部署注意事项

- Trunk链路配置:连接交换机的端口需配置为Trunk模式,并允许所有或指定VLAN通过,避免VLAN信息丢失。

- 默认VLAN处理:默认VLAN(通常为VLAN 1)建议禁用,避免未标记帧被误判,同时提升安全性。

- IP地址规划:每个VLAN需独立规划子网网段,确保网关地址唯一,避免IP冲突。

- VLAN间路由策略:根据安全需求配置ACL(访问控制列表),限制跨VLAN访问权限,例如禁止VLAN 10访问VLAN 20,但允许VLAN 20访问VLAN 10的特定服务。

相关问答FAQs

Q1: VLAN与VPN有什么区别?

A: VLAN(虚拟局域网)是在数据链路层(第二层)实现逻辑网络隔离,基于物理设备划分,主要用于局域网内部;而VPN(虚拟专用网)是在网络层(第三层)或传输层(第四层)通过加密技术在公共网络(如互联网)上构建安全的专用通道,主要用于跨地域的网络互联,VLAN隔离范围局限于局域网内,VPN则可实现远程安全访问。

Q2: 单臂路由和三层交换机实现跨VLAN通信的优缺点是什么?

A: 单臂路由的优点是配置简单、成本低,适合小型网络;缺点是所有跨VLAN流量需经过单个物理链路,易成为性能瓶颈,且路由器处理能力有限,扩展性差,三层交换机的优点是硬件转发,性能高、延迟低,支持VLAN间路由的同时还能处理二层交换,适合中大型网络;缺点是成本较高,配置相对复杂。